Če želite preprečiti previjanje besedila, lahko uporabite presledek: nowrap; Upoštevajte, da v primeru kode HTML na vrhu tega članka dejansko obstajata dva preloma vrstic, eden pred vrstico besedila in eden za njo, ki omogočata, da je besedilo v svoji vrstici (v kodi). Nazadnje spremenjeno: 2025-01-22 17:01

Simetrični algoritmi: (imenovani tudi »skrivni ključ«) uporabljajo isti ključ za šifriranje in dešifriranje; asimetrični algoritmi: (imenovani tudi "javni ključ") uporabljajo različne ključe za šifriranje in dešifriranje. Porazdelitev ključev: kako posredujemo ključe tistim, ki jih potrebujejo za vzpostavitev varne komunikacije. Nazadnje spremenjeno: 2025-01-22 17:01

Amazonov 2-dnevni prodajalec izpolni primer zahteva, da prodajalec uporablja zajamčeno storitev. To bi vključevalo USPS Express Priority (1-2 dni), UPS2-Day ali FedEx 2-Day. Obstaja nekaj, kar pravi, da prednost USPS (1-3 dni) ni sprejemljiva možnost za 2-dnevno zajamčeno dostavo. Nazadnje spremenjeno: 2025-01-22 17:01

Kako zgraditi tortni grafikon Povežite se z virom podatkov Sample - Superstore. Povlecite ukrep Prodaja v stolpce in povlecite dimenzijo podkategorije v vrstice. V orodni vrstici kliknite Pokaži mi, nato izberite vrsto tortnega grafikona. Rezultat je precej majhna pita. Nazadnje spremenjeno: 2025-01-22 17:01

Prijavite se v VMware Certification. Kliknite Upravitelj certificiranja v zgornjem desnem kotu. Na seznamu razpoložljivih možnosti kliknite Sledite svojemu statusu certifikata. Nazadnje spremenjeno: 2025-06-01 05:06

Če pravilno razumete to objavo in stran Wikipedije za BitLocker in TPM, BitLocker privzeto uporablja simetrično kriptografijo, kot je AES. Vendar pa je TPM sposoben izvajati šifriranje RSA. Glede na to, da je ključ RSA shranjen v TPM, zakaj BitLocker ne uporablja asimetričnega šifriranja (tj. RSA)?. Nazadnje spremenjeno: 2025-01-22 17:01

Odprite nadzorno ploščo sistema Windows (na strani Start vnesite »control« in izberite Nadzorna plošča. Pomaknite se do Sistem in varnost > Sistem > Napredne sistemske nastavitve > Nastavitve. Onemogočite animacije tako, da izberete »Po meri« in počistite elemente s seznama. Nazadnje spremenjeno: 2025-01-22 17:01

Funkcija date_trunc skrajša vrednost TIMESTAMP ali INTERVAL na podlagi določenega dela datuma, npr. ure, tedna ali meseca, in vrne skrajšan časovni žig ali interval z določeno stopnjo natančnosti. Nazadnje spremenjeno: 2025-01-22 17:01

Google Chrome Kliknite gumb Varno (ključavnica) v naslovni vrstici. Kliknite gumb Pokaži potrdilo. Pojdite na zavihek Podrobnosti. Kliknite gumb Izvozi. Določite ime datoteke, v katero želite shraniti potrdilo SSL, ohranite obliko »ASCII, kodirano z Base64, eno potrdilo« in kliknite gumb Shrani. Nazadnje spremenjeno: 2025-01-22 17:01

Vse kar morate storiti je, da ga pritisnete, da vklopite funkcijo Bluetooth čelade. Pojdite v nastavitve Bluetooth v telefonu in poiščite to napravo. Ko ga najdete, ga lahko kliknete in seznanite z njim. V primeru čelade Bluetooth, na katero boste morali priključiti napravo Bluetooth, seznanjanje z njo tudi ni zelo težavno. Nazadnje spremenjeno: 2025-01-22 17:01

Toshiba International Corporation (TIC) je Toshibina premierna proizvodna baza v Severni Ameriki. Toshiba je začela kot proizvajalec težke električne opreme na Japonskem pred več kot 135 leti. Danes je Toshiba svetovno znana po svoji inovativni tehnologiji, vrhunski kakovosti in neprekosljivi zanesljivosti. Nazadnje spremenjeno: 2025-06-01 05:06

Območje storitve Če telefon ni aktiven, lahko zazvoni le enkrat ali dvakrat, preden gre na glasovno pošto. Dokler je račun glasovne pošte za osebo še vedno aktiven, je telefonska številka še vedno v uporabi - tudi če je telefon izklopljen ali je oseba dalj časa zunaj območja uporabe. Nazadnje spremenjeno: 2025-01-22 17:01

Spletni razvijalci se posebej osredotočajo na oblikovanje in izdelavo spletnih strani, medtem ko programski inženirji razvijajo računalniške programe ali aplikacije. Ti inženirji določajo, kako bodo računalniški programi delovali, in nadzorujejo programerje, ko pišejo kodo, ki zagotavlja pravilno delovanje programa. Nazadnje spremenjeno: 2025-01-22 17:01

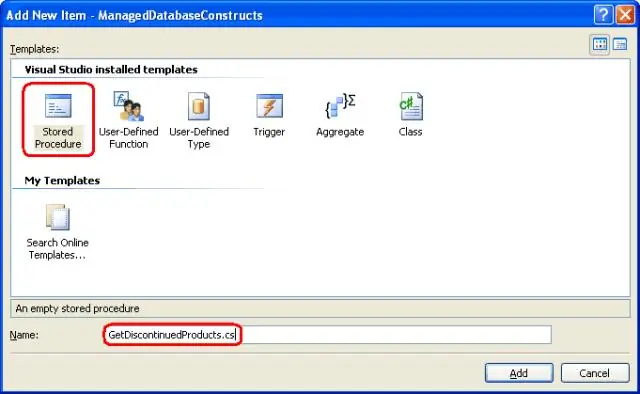

Vstavljanje podatkov po shranjenem postopku V MVC 5.0 s prvim pristopom podatkov Ustvarite bazo podatkov in ustvarite tabelo. V tem koraku bomo zdaj ustvarili shranjeno proceduro. V naslednjem koraku povežemo bazo podatkov z našo aplikacijo prek Data First Approach. Po tem izberite ADO.NET Entity Data Model in kliknite gumb Dodaj. Nazadnje spremenjeno: 2025-01-22 17:01

Ustvarjanje diagrama odvisnosti V BusinessEvents Studio Explorerju z desno tipko miške kliknite vir projekta in izberite Ustvari diagram odvisnosti. Odprite element projekta za urejanje in kliknite gumb Diagram odvisnosti () v zgornjem desnem kotu urejevalnika. V diagramu projekta izbrane entitete z desno tipko miške kliknite vir in izberite Ustvari diagram odvisnosti. Nazadnje spremenjeno: 2025-01-22 17:01

Glajenje • Glajenje se pogosto uporablja za zmanjšanje šuma v sliki. • Imagesmoothing je ključna tehnologija izboljšanja slike, ki lahko odstrani šum na slikah. Torej je nujen funkcionalni modul v različni programski opremi za obdelavo slik. • Glajenje slike je metoda za izboljšanje kakovosti slik. Nazadnje spremenjeno: 2025-01-22 17:01

Ne, v letu 2019 nihče ne uporablja Hotmaila. Stari Hotmail ne obstaja več. Vendar pa lahko še vedno uporabljate stare e-poštne naslove Hotmail in še vedno lahko ustvarite nove. Vaša e-poštna sporočila bodo pošiljala in prejemala storitev Microsoftmail na naslovu outlook[.]com. Nazadnje spremenjeno: 2025-01-22 17:01

Amazon Relational Database Service (ali Amazon RDS) je distribuirana storitev relacijske baze podatkov Amazon Web Services (AWS). To je spletna storitev, ki deluje "v oblaku", zasnovana za poenostavitev nastavitve, delovanja in skaliranja relacijske baze podatkov za uporabo v aplikacijah. Nazadnje spremenjeno: 2025-01-22 17:01

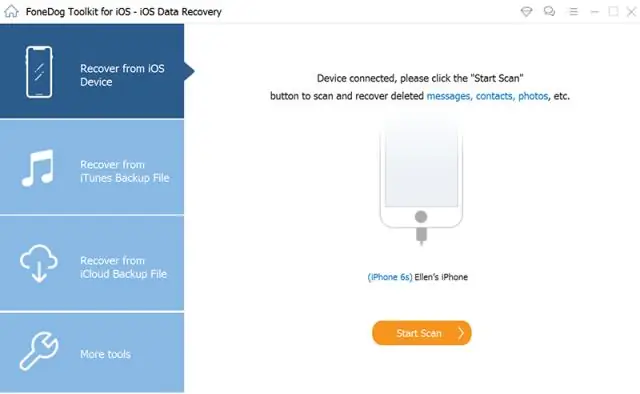

Kliknite, da izberete in predogledate izbrisana besedilna sporočila ali izbrisana osnutka sporočil iz mobilnega telefona Android, nato pritisnite gumb Obnovi v spodnjem desnem kotu, prikazalo se vam bo pojavno okno, kjer lahko izberete mapo v računalniku za pridobivanje izbrisanih osnutkov sporočil iz mobilnega telefona. Nazadnje spremenjeno: 2025-01-22 17:01

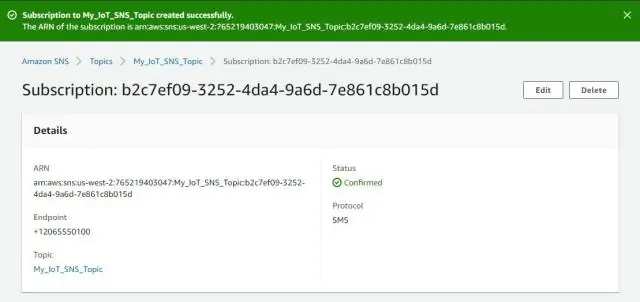

Povežite virtualno napravo MFA s svojim korenskim računom. Izberite Aktiviraj MFA na strani Vaše varnostne poverilnice. Izberite navidezno napravo MFA in nato izberite Naslednji korak. Če nimate AWS MFA združljive aplikacije, namestite eno od razpoložljivih aplikacij. Izberite Naslednji korak. Nazadnje spremenjeno: 2025-01-22 17:01

Podjetja se zanašajo na informacijsko tehnologijo, ki jim pomaga biti bolj produktivna. To je kariera, ki koristi vsem podjetjem, saj podjetjem omogoča učinkovitejše delo in povečanje produktivnosti. In s tem prihaja hitrejša komunikacija, elektronsko shranjevanje in zaščita pomembne dokumentacije. Nazadnje spremenjeno: 2025-06-01 05:06

Indeks DataFrame lahko nastavite na dva načina. Uporabite parameter inplace=True, da nastavite trenutni indeks DataFrame. Na novo ustvarjeni indeks DataFrame dodelite spremenljivki in jo uporabite naprej za uporabo indeksiranega rezultata. Nazadnje spremenjeno: 2025-01-22 17:01

Excel je priljubljena in zmogljiva aplikacija za preglednice za Windows. Modul openpyxl omogoča vašim programom Python, da berejo in spreminjajo Excelove preglednice. Čeprav je Excel lastniška programska oprema podjetja Microsoft, obstajajo brezplačne alternative, ki delujejo v operacijskih sistemih Windows, OS X in Linux. Nazadnje spremenjeno: 2025-01-22 17:01

Spremeni ozadje fotografije v spletu 1. korak: Izberite fotografijo, ki jo želite urediti. OpenPhotoScissors na spletu in kliknite gumb Naloži, nato pa izberite animirano datoteko v lokalnem računalniku. 2. korak: Izberite ozadje in ospredje. Zdaj moramo PhotoScissors povedati, kje je ozadje. 3. korak: Spremenite ozadje. Nazadnje spremenjeno: 2025-01-22 17:01

Onemogoči stikalo integritete pomnilnika V urejevalniku upravljanja skupinskih pravilnikov pojdite na Konfiguracija računalnika in kliknite Skrbniške predloge. Razširite drevo na komponente Windows > Varnost Windows > Varnost naprave. Odprite nastavitev stikala za onemogočitev integritete pomnilnika in jo nastavite na Omogočeno. Kliknite V redu. Nazadnje spremenjeno: 2025-01-22 17:01

Google Chrome Na spustnem seznamu kliknite »Zgodovina« in nato v polje »Zgodovina iskanja« vnesite »YouTube« (brez narekovajev). Kliknite gumb »Zgodovina iskanja« in si nato zabeležite datum poleg videoposnetka v YouTubu s podatki, ki vas zanimajo. Nazadnje spremenjeno: 2025-01-22 17:01

Pritisnite gumb za vklop na zadnji strani Macminija. Priključite na televizor ali monitor. Povežite svoj Mac mini s televizorjem ali namizjem. Povežite se z Wi-Fi. Ko je vodnik za namestitev vklopljen, vas bo vodil skozi nekaj preprostih korakov, vključno z nastavitvijo povezave Wi-Fi. Prijavite se s svojim Apple ID-jem. Začnite uporabljati svoj Mac mini. Nazadnje spremenjeno: 2025-01-22 17:01

Ne, izdelki razreda HP Pavilion niso dobri za igre, če govorimo o prenosnih računalnikih Pavilion ali namiznih računalnikih Pavilion. Moje merilo za 'dobro igranje iger' je vsaj vključitev diskretnega GPU-ja. Imajo vso integrirano grafiko, kar jih ne naredi za "dobre" igralne izdelke. Nazadnje spremenjeno: 2025-01-22 17:01

Piramida DIKW, znana tudi kot hierarhija DIKW, hierarhija modrosti, hierarhija znanja, informacijska hierarhija in podatkovna piramida, se ohlapno nanaša na razred modelov za predstavljanje domnevnih strukturnih in/ali funkcionalnih razmerij med podatki, informacijami, znanjem in modrost. Nazadnje spremenjeno: 2025-06-01 05:06

Koraki Odprite tiskalnike in fakse. Izberite »start« in kliknite »nadzorna plošča« in nato »tiskalniki in druga strojna oprema«. Zdaj izberite »tiskalniki in faksi«. Odprite čarovnika za tiskalnik. Poiščite »opravila tiskalnika« in kliknite »dodaj tiskalnik«. To bo odprlo "čarovnika za dodajanje tiskalnika". Kliknite Naprej. Izberite novo pristanišče. Nazadnje spremenjeno: 2025-01-22 17:01

Obstaja 8000 aktivnih in poslušajočih vozlišč Ethereum. Nazadnje spremenjeno: 2025-01-22 17:01

Šifriranje izvorne kode Python je metoda »zakrivanja Pythona«, katere namen je shranjevanje izvirne izvorne kode v obliki, ki je ljudem neberljiva. Dejansko so na voljo programi za obratni inženiring ali prevajanje kode C++ nazaj v človeku berljivo obliko. Nazadnje spremenjeno: 2025-06-01 05:06

Kabli USB-C lahko prenesejo bistveno več moči, zato jih je mogoče uporabiti za polnjenje večjih naprav, kot so prenosni računalniki. Ponujajo tudi do dvakrat večjo hitrost prenosa kot USB 3 pri 10 Gbps. Čeprav priključki niso združljivi nazaj, so standardi, tako da je mogoče adapterje uporabljati starejše naprave. Nazadnje spremenjeno: 2025-01-22 17:01

Sprint je v četrtek objavil, da sta jetblackiPhone 7 in iPhone 7 Plus na prvem mestu za modele z večjo zmogljivostjo, pred mat črno na drugem mestu. Rose gold – najbolj priljubljena barva lanskega leta – je padla na tretjo, medtem ko je zlato na četrtem, srebro pa na petem. Nazadnje spremenjeno: 2025-01-22 17:01

V konfiguracijah spomladanskega bean-a atribut bean-a, imenovan 'scope', določa, kakšen objekt mora biti ustvarjen in vrnjen. Na voljo je 5 vrst obsegov bean-a, to so: 1) singleton: vrne en primerek bean-a na vsebnik Spring IoC.2 ) prototip: vrne nov primerek fižola vsakič, ko je to zahtevano. Nazadnje spremenjeno: 2025-06-01 05:06

Fizična varnost vključuje uporabo več slojev medsebojno odvisnih sistemov, ki lahko vključujejo CCTV nadzor, varnostnike, zaščitne pregrade, ključavnice, nadzor dostopa, zaznavanje vdorov na obodu, sisteme odvračanja, zaščito pred požarom in druge sisteme, namenjene zaščiti oseb in lastnine. Nazadnje spremenjeno: 2025-01-22 17:01

MacClean je brezplačna aplikacija, kar pomeni, da jo je mogoče brezplačno prenesti in uporabljati, čeprav obstajajo omejitve. V svoji prosti obliki bo ta programska oprema za optimizacijo Mac na zahtevo skenirala vaš računalnik in prikazala, koliko podatkov je mogoče varno odstraniti z zagonskega diska. Nazadnje spremenjeno: 2025-01-22 17:01

Če želite preveriti, ali uporabljate požarni zid Windows: kliknite ikono Windows in izberite Nadzorna plošča. Pojavilo se bo okno nadzorne plošče. Kliknite Sistem in varnost. Prikaže se sistemska in varnostna plošča. Kliknite Požarni zid Windows. Če vidite zeleno kljukico, uporabljate požarni zid Windows. Nazadnje spremenjeno: 2025-01-22 17:01

AWS OpsWorks Stacks uporablja kuharske knjige Chef za reševanje nalog, kot so namestitev in konfiguracija paketov ter uvajanje aplikacij. V tem razdelku je opisano, kako uporabljati kuharske knjige s skladi AWS OpsWorks. Za več informacij glejte Chef. AWS OpsWorks Stacks trenutno podpira različice Chef 12, 11.10. Nazadnje spremenjeno: 2025-01-22 17:01

Če želite videti, katere vrste ključnih besed uporabniki iščejo, da bi našli vaše spletno mesto, pojdite na Google Search Console > Search Traffic > Search Analytics. Ko boste tukaj, boste videli seznam ključnih besed, ki vas zanimajo. Nazadnje spremenjeno: 2025-01-22 17:01