Začeli boste z zelo preprostimi metodami, kot je vprašanje »kakšen je vaš model grožnje?« in razmišljanje o grožnjah. Ti lahko delajo za varnostnega strokovnjaka, lahko pa tudi za vas. Od tam boste spoznali tri strategije za modeliranje groženj: osredotočanje na sredstva, osredotočanje na napadalce in osredotočanje na programsko opremo. Nazadnje spremenjeno: 2025-01-22 17:01

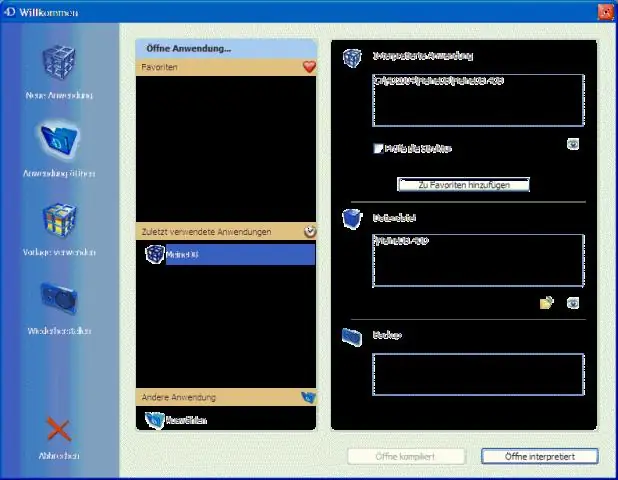

IntelliJ IDEA je bil zasnovan kot Java IDE, vendar ga je mogoče razširiti z vtičniki za podporo razvoju s skoraj vsemi priljubljenimi jeziki. Za nekatere od teh programskih jezikov JetBrains ponuja ločene IDE, ki temeljijo na platformi IntelliJ in vključujejo samo funkcije, specifične za jezik. Nazadnje spremenjeno: 2025-06-01 05:06

Podatkovni okvir Pandas. Funkcija append() se uporablja za dodajanje vrstic drugega podatkovnega okvirja na konec danega podatkovnega okvirja, pri čemer vrne nov objekt podatkovnega okvirja. Stolpci, ki niso v izvirnih podatkovnih okvirjih, se dodajo kot novi stolpci, nove celice pa se napolnijo z vrednostjo NaN. ignore_index: če je True, ne uporabljajte oznak indeksa. Nazadnje spremenjeno: 2025-01-22 17:01

Injekcija konstruktorja je dejanje statičnega definiranja seznama zahtevanih odvisnosti tako, da jih navede kot parametre konstruktorju razreda. Razred, ki potrebuje odvisnost, mora izpostaviti javni konstruktor, ki kot argument konstruktorja vzame primerek zahtevane odvisnosti. Nazadnje spremenjeno: 2025-01-22 17:01

Izkoristite oboje z RanorexStudio Selenium WebDriver je vodilna odprtokodna rešitev za avtomatizirano testiranje spletnih aplikacij. Za primerjavo, Ranorex Studio je popoln okvir za avtomatizacijo za namizne in mobilne aplikacije ter spletne aplikacije. Nazadnje spremenjeno: 2025-01-22 17:01

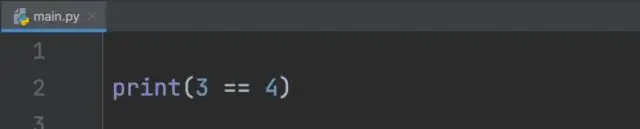

Prepričajte se, da sta NFC in Android Beam vklopljena. V napravi odprite aplikacijo Nastavitve. Tapnite Povezane naprave Nastavitve povezave. Preverite, ali je NFC vklopljen. Dotaknite se Android Beam. Preverite, ali je Android Beam vklopljen. Nazadnje spremenjeno: 2025-01-22 17:01

Apex - strune. Oglasi. Niz v Apexu, tako kot v katerem koli drugem programskem jeziku, je kateri koli niz znakov brez omejitve znakov. Primer niza companyName = 'Abc International'; sistem. Nazadnje spremenjeno: 2025-01-22 17:01

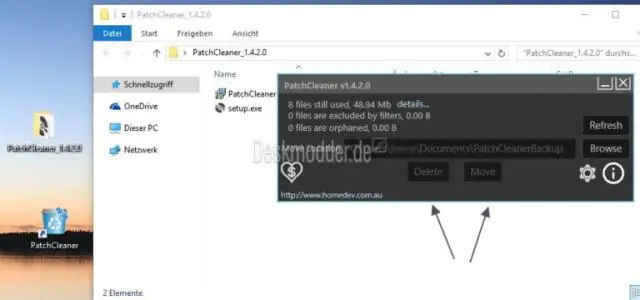

Na splošno je varno izbrisati kar koli v mapi Temp. Včasih boste morda prejeli sporočilo »Ne morem izbrisati, ker je datoteka v uporabi«, vendar lahko te datoteke preprosto preskočite. Zaradi varnosti izbrišite imenik Temp takoj po ponovnem zagonu računalnika. Nazadnje spremenjeno: 2025-06-01 05:06

Razred HttpClient zagotavlja osnovni razred za pošiljanje/prejemanje zahtev/odgovorov HTTP z URL-ja. Je podprta asinhronizirana funkcija. NET okvir. HttpClient lahko obdela več sočasnih zahtev. Nazadnje spremenjeno: 2025-01-22 17:01

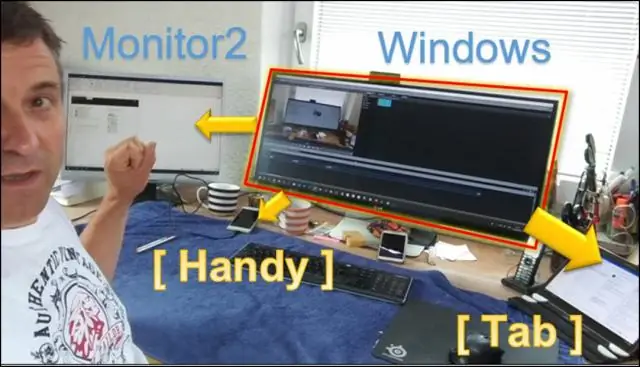

Prilagoditve hitrosti operacijskega sistema Windows 10 Vklopite način igre. Izklopite vizualne učinke. Pospešite svoj procesor. Izklopite samodejni zagon programov. Preverite svojo internetno povezavo. Upravljajte Windows Update za učinkovitost. Izklopite funkcijo indeksiranja iskanja v sistemu Windows 10. Analizatorji shranjevanja in čiščenje diska lahko pospešijo Windows. Nazadnje spremenjeno: 2025-01-22 17:01

Oba sta slovnično pravilna. Označujejo različne stvari, odvisno od tega, ali gre za več procesov ali ne. Če obstaja en, obsežni proces, ki ga uporabljate za vse svoje projekte, recite "proces". Če za različne vrste projektov uporabljate drugačen proces, recite »procesi«. Nazadnje spremenjeno: 2025-01-22 17:01

Usmerjevalnik je omrežna naprava, ki posreduje podatkovne pakete med računalniškimi omrežji. Usmerjevalniki opravljajo funkcije usmerjanja prometa na internetu. Podatki, poslani prek interneta, kot je spletna stran ali e-pošta, so v obliki podatkovnih paketov. Nazadnje spremenjeno: 2025-01-22 17:01

Touch VPN je priljubljen brezplačen prenos VPN, ki podpira Windows, iOS, Android in Chrome. Aplikacija Android vsebuje tudi oglase, brez komercialne različice. Ostali so popolnoma brez oglasov in nobena ne zahteva registracije ali nima omejitev prenosa podatkov. Nazadnje spremenjeno: 2025-01-22 17:01

Domensko specifični jezik (DSL) je računalniški jezik, specializiran za določeno aplikacijsko domeno. Obstaja veliko različnih DSL-jev, ki segajo od jezikov, ki se pogosto uporabljajo za običajne domene, kot je HTML za spletne strani, do jezikov, ki jih uporablja samo en ali nekaj kosov programske opreme, kot je mehka koda MUSH. Nazadnje spremenjeno: 2025-01-22 17:01

Kaj je datoteka SPEC? Datoteko SPEC lahko razumemo kot "recept", ki ga pripomoček rpmbuild uporablja za dejansko izdelavo RPM. Sistemu gradnje pove, kaj naj naredi z definiranjem navodil v nizu razdelkov. Razdelki so opredeljeni v preambuli in besedilu. Nazadnje spremenjeno: 2025-01-22 17:01

Prevajalnik C# lahko pokličete tako, da v ukazni poziv vnesete ime njegove izvedljive datoteke (csc.exe). Če uporabljate ukazni poziv za razvijalce za okno Visual Studio, so za vas nastavljene vse potrebne spremenljivke okolja. Nazadnje spremenjeno: 2025-01-22 17:01

1. Uvod. ClassCastException je izjema med izvajanjem, ki se pojavi v Javi, ko poskušamo napačno prenesti razred iz ene vrste v drugo. Vrže se, da nakaže, da je koda poskušala prenesti predmet v sorodni razred, vendar ni njegov primerek. Nazadnje spremenjeno: 2025-01-22 17:01

Aplikacije vključujejo predogledne različice Worda, Excela in PowerPointa, zasnovane posebej za tablične računalnike Android. Microsoft je leta 2013 predstavil aplikacijo Office Mobile za Android, vendar samo za pametne telefone in samo za naročnike na Office 365. Različica iOS, ki je bila predstavljena tudi leta 2013, je zahtevala tudi naročnino na Office365. Nazadnje spremenjeno: 2025-01-22 17:01

MQTT je lahko lahek protokol, vendar se uporablja v nekaterih zapletenih scenarijih, ki zahtevajo zanesljivo dostavo sporočil. Stranke lahko konfigurirajo različne ravni kakovosti storitve (QoS), da zagotovijo zanesljivo dostavo sporočil. V MQTT obstajajo tri ravni QoS: QoS 0: največ enkrat dostavo. Nazadnje spremenjeno: 2025-01-22 17:01

Veliko telefonov se prodaja zaklenjenih na določeno omrežje. Ko kupite telefon pri mobilnem operaterju, ta telefon pogosto zaklene na svoje omrežje, tako da ga ne morete odnesti v omrežje konkurenta. Mobilni operaterji običajno odklenejo vaš telefon namesto vas, dokler z njimi ne sklenete več pogodbe. Nazadnje spremenjeno: 2025-01-22 17:01

Podatkovno rudarjenje vključuje šest običajnih razredov nalog. Odkrivanje anomalij, učenje pravil združevanja, združevanje v skupine, klasifikacija, regresija, povzemanje. Klasifikacija je glavna tehnika pri rudarjenju podatkov in se pogosto uporablja na različnih področjih. Nazadnje spremenjeno: 2025-01-22 17:01

Če se vaš Samsung Galaxy ne more povezati z omrežjem WiFi, je eden od korakov za rešitev težave brisanje predpomnilnika in podatkov Wi-Fi Direct. Brisanje teh podatkov ne bo povzročalo težav, ker je telefon samodejno ustvaril nove datoteke predpomnilnika, če je bila stara izbrisana. Nazadnje spremenjeno: 2025-01-22 17:01

LLLL-MM-DD. Nazadnje spremenjeno: 2025-01-22 17:01

V Raziskovalcu objektov SQL Server pod vozliščem SQL Server razširite primerek povezanega strežnika. Z desno tipko miške kliknite vozlišče Baze podatkov in izberite Dodaj novo bazo podatkov. Preimenujte novo bazo podatkov v TradeDev. Z desno tipko miške kliknite zbirko podatkov Trade v Raziskovalcu objektov SQL Server in izberite Primerjava sheme. Nazadnje spremenjeno: 2025-01-22 17:01

Končno bomo preučili Chaining Decoratorje v programskem jeziku Python. V Pythonu je funkcija prvovrsten objekt. To pomeni, da ga lahko prenesete z absolutno lahkoto. Lahko ga vrnete in ga celo posredujete kot argument drugemu. Nazadnje spremenjeno: 2025-01-22 17:01

Preprost video o tem, kako trdo ponastaviti tablični računalnik Nextbook Android. Izklopite napravo, izberite povečanje glasnosti in nato vklop, držite napajanje 5-7 sekund in izpustite, ne da bi spustili glasnost. Ko dobite Android meni, se pomaknite navzdol, da izbrišete podatke, ki se pomikajo z gumbi za glasnost, in nato izbrišete podatke. Nazadnje spremenjeno: 2025-01-22 17:01

IBM je aprila 2011 trdil, da 80 % podjetij s seznama Fortune 500 uporablja IBM-ov oblak in da njihovo programsko opremo in storitve uporablja več kot 20 milijonov končnih uporabnikov, med katerimi so stranke American Airlines, Aviva, Carfax, Frito-Lay, IndiaFirst Življenjska zavarovalnica in 7-Eleven. Nazadnje spremenjeno: 2025-01-22 17:01

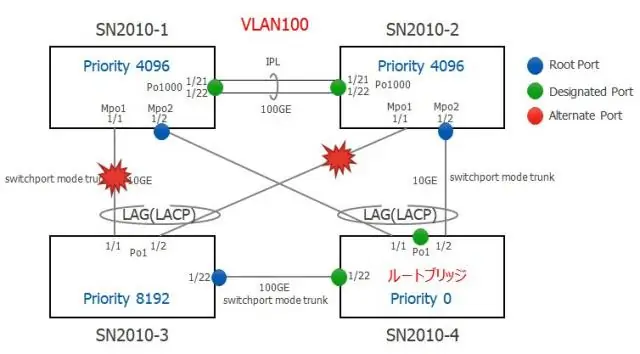

ID mostu je mac-naslov stikala, ki ga uporabljate. Korenski ID je mac-naslov stikala, ki je korenski most za ta vlan. Torej, če sta ID mostu in korenski ID enaka, ste na korenskem mostu za ta vlan. Nazadnje spremenjeno: 2025-01-22 17:01

Kako šifrirati datoteko Z desno tipko miške kliknite (ali pritisnite in držite) datoteko ali mapo in izberite Lastnosti. Izberite gumb Napredno in potrdite polje Šifriraj vsebino za zaščito podatkov. Izberite V redu, da zaprete okno Napredni atributi, izberite Uporabi in nato V redu. Nazadnje spremenjeno: 2025-01-22 17:01

Microsoft Azure Backup zagotavlja varnostno kopiranje za delovne obremenitve aplikacij, kot so Microsoft SQL Server, Hyper-V in VMware VM, SharePoint Server, Exchange in odjemalci Windows s podporo za varnostno kopiranje z diska na disk za lokalne kopije in varnostno kopiranje iz diska v oblak za dolgoročno hrambo. - Fizični samostojni strežnik. Nazadnje spremenjeno: 2025-06-01 05:06

9 načinov za ponovno uporabo brezžičnega repetitorja starega usmerjevalnika. Če vaše omrežje Wi-Fi ne sega v vsak del vašega doma, lahko stari usmerjevalnik uporabite kot brezžični repetitor. WiFi za goste. Vsi usmerjevalniki nimajo vgrajenega varnega načina za goste. Internetni radio Streamer. Omrežno stikalo. Brezžični most. Središče Smart Home. pogon NAS. Povezava VPN. Nazadnje spremenjeno: 2025-01-22 17:01

Zgledi so na voljo primeri najboljše ali najslabše prakse v izobraževalnem okolju, ki so zasnovani tako, da pomagajo študentom, da izboljšajo svoje razumevanje določenih veščin, vsebin ali znanja v kateri koli dani situaciji ter artikulirajo uveljavljena merila in standarde. Nazadnje spremenjeno: 2025-01-22 17:01

Preliminarni podatki so podatki, pridobljeni iz majhnih raziskovalnih projektov za oceno izvedljivosti, preden se izvedejo popolne raziskovalne študije. V nekaterih primerih je mogoče predhodne podatke kombinirati tudi s podatki iz celotnega raziskovalnega projekta, da se ustvari večji nabor podatkov. Nazadnje spremenjeno: 2025-01-22 17:01

Sestavljen je iz cevi, napolnjene s plinom ksenon, z elektrodami na obeh koncih in kovinsko sprožilno ploščo na sredini cevi. Cev se nahaja pred sprožilno ploščo. Sprožilna plošča je skrita z odsevnim materialom, ki usmerja svetlobo bliskavice naprej. Nazadnje spremenjeno: 2025-01-22 17:01

Prilagoditev svetlosti/kontrasta vam omogoča preproste prilagoditve tonskega razpona slike. Uporabi Legacy se samodejno izbere pri urejanju plasti za prilagajanje svetlosti/kontrasta, ustvarjenih s prejšnjimi različicami Photoshopa. Nazadnje spremenjeno: 2025-01-22 17:01

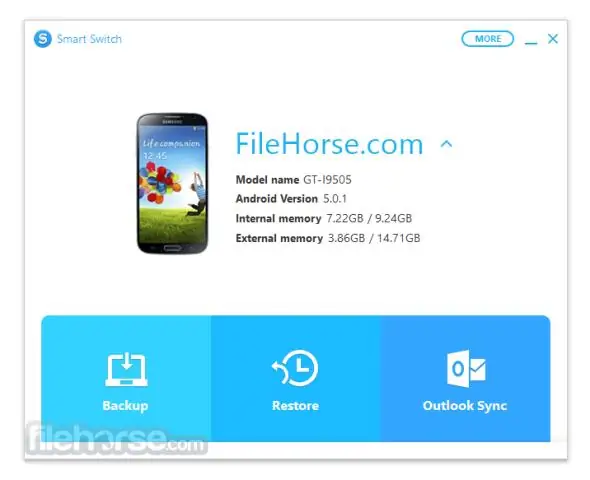

1 Prepričajte se, da sta obe napravi obrnjeni in na obeh napravah odprite aplikacijo Samsung Smart Switch. 2 Na starem telefonu Windows se dotaknite BREZŽIČNO. 3 Na novi napravi Galaxy se dotaknite BREZŽIČNO. 4 Na starem telefonu Windows se dotaknite možnosti POŠLJI, saj stari telefon Windows vsebuje podatke, iz katerih želite uvoziti. Nazadnje spremenjeno: 2025-01-22 17:01

Redux se večinoma uporablja za upravljanje stanja aplikacije. Če povzamemo, Redux ohranja stanje celotne aplikacije v enem samem nespremenljivem drevesu stanja (objektu), ki ga ni mogoče neposredno spremeniti. Ko se nekaj spremeni, se ustvari nov predmet (z uporabo dejanj in reduktorjev). Nazadnje spremenjeno: 2025-06-01 05:06

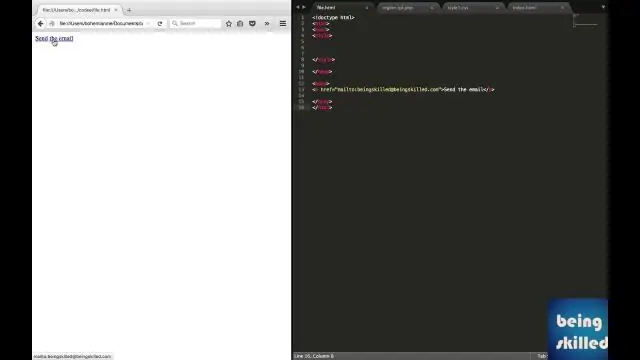

Kako ustvariti povezave Mailto Če želite ustvariti povezavo Mailto, morate uporabiti oznako z njenim atributom href in za njo vstaviti parameter 'mailto:', kot je ta: Če želite, da je polje za zadevo že izpolnjeno, dodajte » subject" parameter atributu href:. Nazadnje spremenjeno: 2025-01-22 17:01

Zahtevani krediti Za pridobitev certifikata Security+ v obdobju treh let po opravljenem izpitu morate pridobiti 50 enot za stalno izobraževanje (CEU). Nazadnje spremenjeno: 2025-01-22 17:01

Najzgodnejši dokumentirani virusi so se začeli pojavljati v zgodnjih sedemdesetih letih. Zgodovinarji pogosto priznavajo, da je prvi virus "CreeperWorm", eksperimentalni samopodvajajoči program, ki ga je napisal Bob Thomas pri BBN Technologies. Nazadnje spremenjeno: 2025-01-22 17:01