- Avtor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:53.

- Nazadnje spremenjeno 2025-01-22 17:40.

Časovni žig -temelji Protokoli

The časovni žig algoritem, ki temelji uporablja a časovni žig za serijsko izvajanje sočasnih transakcij. tole protokol zagotavlja, da se vse konfliktne operacije branja in pisanja izvajajo v časovni žig naročilo. The uporabe protokola sistemski čas ali logično štetje kot a Časovni žig.

Prav tako se ljudje sprašujejo, kaj je protokol časovnega žiga v DBMS?

The Časovni žig Naročanje Protokol se uporablja za naročanje transakcij na podlagi njihovih Časovni žigi . Na osnovi ključavnice protokol se uporablja za upravljanje naročila med nasprotujočimi si pari med transakcijami v času izvedbe. Ampak Časovni žig temelji protokoli začne delovati takoj, ko je transakcija ustvarjena.

Kaj je tudi protokol dvofaznega zaklepanja? V bazah podatkov in obdelavi transakcij, dve - fazno zaklepanje (2PL) je metoda nadzora sočasnosti, ki zagotavlja serializabilnost. The protokol uporablja zaklepanja, ki jih transakcija uporabi za podatke, ki lahko blokirajo (razlagajo se kot signali za zaustavitev) drugim transakcijam dostop do istih podatkov v času trajanja transakcije.

Samo tako, kako poteka generiranje časovnega žiga v porazdeljeni bazi podatkov?

A časovni žig je edinstven identifikator, ki ga poda DBMS na transakcijo, ki predstavlja začetni čas transakcije. Časovni žig Tehnike sočasnega nadzora, ki temeljijo na sočasnem nadzoru, generirajo serijski razpored, tako da je enakovredni serijski razpored je urejeno glede na starost udeleženih transakcij.

Kaj so ključavnice v porazdeljenem sistemu?

V Porazdeljeni sistemi (od zdaj naprej imenovan DS), zaklepanje je mehanizem, ki omogoča samo enemu od neštetih vozlišč (ali procesa) dostop in spreminjanje vira ali podatkov, ki so v skupni skupni rabi, da prepreči dvakratno izvedbo iste naloge in ohrani celovitost podatkov.

Priporočena:

Kaj je protokol za naročanje časovnih žigov?

Protokol naročanja časovnih žigov se uporablja za naročanje transakcij na podlagi njihovih časovnih žigov. Za določitev časovnega žiga transakcije ta protokol uporablja sistemski čas ali logični števec. Protokol, ki temelji na zaklepanju, se uporablja za upravljanje naročila med nasprotujočimi si pari med transakcijami v času izvedbe

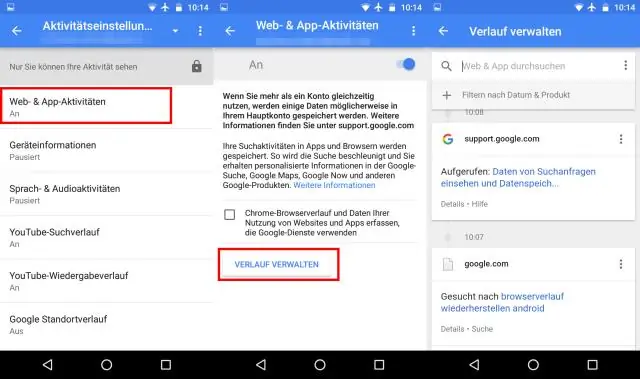

Kako vidim zgodovino časovnih žigov v Internet Explorerju?

Internet Explorer Kliknite ikono zvezdice na vrhu brskalnika za dostop do centra za priljubljene in izberite zavihek Zgodovina. V spustnem meniju zgodovine izberite Po datumu. Z desno tipko miške kliknite URL in v meniju izberite Lastnosti

Kakšna je uporaba baze podatkov PostgreSQL?

PostgreSQL je sistem za upravljanje z objektno relacijsko bazo podatkov splošnega namena. Omogoča vam dodajanje funkcij po meri, razvite z uporabo različnih programskih jezikov, kot so C/C++, Java itd. PostgreSQL je zasnovan tako, da je razširljiv

Zakaj stolpce usmerjeno shranjevanje podatkov omogoča hitrejši dostop do podatkov na diskih kot shranjevanje podatkov v vrstice?

Stolpno usmerjene baze podatkov (tudi stolpčaste baze podatkov) so primernejše za analitične delovne obremenitve, ker je oblika podatkov (format stolpca) primerna za hitrejšo obdelavo poizvedb – skeniranje, združevanje itd. stolpci) sosednje

Kako definirate časovno konstanto prevajanja v Javi Kakšna je uporaba časovnih konstant prevajanja?

Konstante in spremenljivke v času prevajanja. Dokumentacija jezika Java pravi: Če je primitivni tip ali niz definiran kot konstanta in je vrednost znana v času prevajanja, prevajalnik povsod v kodi zamenja ime konstante z njegovo vrednostjo. To se imenuje časovna konstanta prevajanja