- Avtor Lynn Donovan [email protected].

- Public 2024-01-18 08:29.

- Nazadnje spremenjeno 2025-01-22 17:40.

SANS: 20 kritičnih varnostnih kontrol, ki jih morate dodati

- Popis pooblaščenih in neodobrenih naprav.

- Popis pooblaščene in nepooblaščene programske opreme.

- Varno Konfiguracije za strojno in programsko opremo na mobilnih napravah, prenosnih računalnikih, delovnih postajah in strežnikih.

- Stalna ocena ranljivosti in sanacija.

- Zaščita pred zlonamerno programsko opremo.

- Aplikacijska programska oprema Varnost .

Kaj je poleg tega še 20 kontrol CIS?

20 kontrol in virov CIS

- Popis in nadzor sredstev strojne opreme.

- Popis in nadzor programske opreme.

- Neprekinjeno upravljanje ranljivosti.

- Nadzorovana uporaba upravnih privilegijev.

- Varna konfiguracija za strojno in programsko opremo na mobilnih napravah, prenosnih računalnikih, delovnih postajah in strežnikih.

- Vzdrževanje, spremljanje in analiza revizijskih dnevnikov.

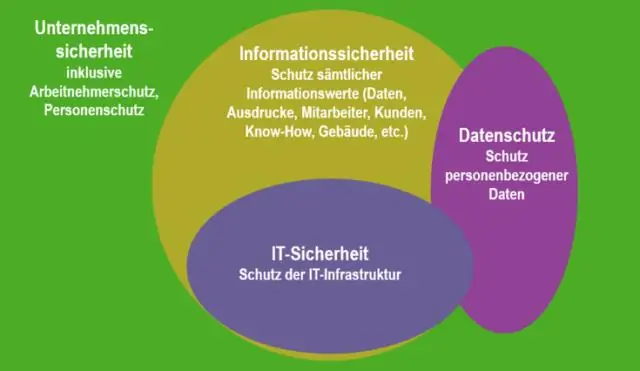

Kateri so poleg zgoraj navedenega skupni varnostni nadzori? Skupne kontrole so varnostni nadzor ki lahko učinkovito in uspešno podpira več informacijskih sistemov kot a običajni zmogljivost. Običajno opredeljujejo temelje sistema varnost načrt. Oni so varnostni nadzor dedujete v nasprotju z varnostni nadzor izberete in zgradite sami.

Kasneje se lahko vprašamo, kaj je najboljših 20 CIS?

Dajte prednost varnostnim nadzorom za učinkovitost proti grožnjam v resničnem svetu. Center za internetno varnost ( CIS ) Top 20 Kritični varnostni nadzor (prej znan kot SANS Top 20 Kritični varnostni nadzor), je prednostni niz najboljši prakse, ustvarjene za zaustavitev najbolj razširjenih in nevarnih groženj današnjega časa.

Kaj pomenijo kontrole CIS?

Center za internetno varnost ( CIS ) objavlja Kritični varnostni nadzor CIS (CSC), ki pomaga organizacijam, da se bolje branijo pred znanimi napadi z destilacijo ključnih varnostnih konceptov v uporabne kontrole doseči večjo splošno zaščito pred kibernetsko varnostjo.

Priporočena:

Kakšnih je šest ključnih procesov za razvoj programskih sistemov?

Teh šest korakov, znanih kot "življenjski cikel razvoja programske opreme", vključuje načrtovanje, analizo, načrtovanje, razvoj in implementacijo, testiranje in uvajanje ter vzdrževanje

Kakšnih je 10 pravil netiketa?

10 pravil mrežnega etiketa Pravilo št. 1 Človeški element. Pravilo št. 2 Če tega ne bi storili v resničnem življenju, tega ne počnite na spletu. Pravilo št. 3 Kibernetski prostor je raznolik kraj. Pravilo št. 4 Spoštujte čas in pasovno širino ljudi. Pravilo #5 Preveri se. Pravilo #6 Delite svoje znanje. Pravilo #7 Ugasnite plamenske vojne (metaforično rečeno)

Kakšnih je pet glavnih značilnosti komunikacije?

Značilnosti komunikacij so navedene spodaj: (1) Dve ali več oseb: (2) Izmenjava idej: (3) Vzajemno razumevanje: (4) Neposredna in posredna komunikacija: (5) Neprekinjen proces: (6) Tudi uporaba besed kot simboli:

Kakšnih je pet ciljev informacijske varnosti?

Cilj varnosti IT je omogočiti organizaciji, da izpolni vse poslanstvo/poslovne cilje z izvajanjem sistemov z ustreznim upoštevanjem tveganj, povezanih z IT, za organizacijo, njene partnerje in njene stranke. Pet varnostnih ciljev je zaupnost, razpoložljivost, integriteta, odgovornost in zagotovilo

Kakšnih je pet glavnih funkcij skrbnika baze podatkov?

Vloga lahko vključuje načrtovanje zmogljivosti, namestitev, konfiguracijo, načrtovanje baze podatkov, migracijo, spremljanje učinkovitosti, varnost, odpravljanje težav, pa tudi varnostno kopiranje in obnovitev podatkov