- Avtor Lynn Donovan [email protected].

- Public 2023-12-15 23:53.

- Nazadnje spremenjeno 2025-01-22 17:40.

Na katero storitev ali protokol se zanaša protokol Secure Copy Protocol, da zagotovi, da varni prenos kopij poteka od pooblaščenih uporabnikov ? Protokol varnega kopiranja ( SCP ) je navajen varno kopirajte IOS slike in konfiguracijske datoteke na a SCP strežnik. Za izvedbo tega, SCP bo uporabite povezave SSH iz uporabnikov overjeno prek AAA.

Katere vrste algoritmov torej zahtevajo, da si pošiljatelj in prejemnik izmenjata skrivni ključ, ki se uporablja za zagotavljanje zaupnosti sporočil?

Dva priljubljena algoritmov ki so uporablja za zagotovitev da podatki niso prestreženi in spremenjeni (celovitost podatkov) sta MD5 in SHA. AES je šifrirni protokol in zagotavlja podatke zaupnosti . DH (Diffie-Hellman) je an algoritem to je uporablja za izmenjava ključev . RSA je algoritem to je uporablja za preverjanje pristnosti.

Kasneje se postavlja vprašanje, kateri dve praksi sta povezani z zagotavljanjem funkcij in zmogljivosti operacijskih sistemov usmerjevalnikov? (Izberite dva.)

- Namestite UPS.

- Hranite varno kopijo slik operacijskega sistema usmerjevalnika.

- Onemogočite privzete storitve usmerjevalnika, ki niso potrebne.

- Zmanjšajte število vrat, ki se lahko uporabljajo za dostop do usmerjevalnika.

Drugič, kaj je učinkovita uvedba naprav IPS in IDS v korporativno omrežje?

An učinkovita uvedba IPS / IDS je postaviti an IPS tik za mejnim usmerjevalnikom za filtriranje vhodnega in odhodnega prometa iz korporativni notranji omrežje . IPS in IDS tehnologije se lahko dopolnjujejo.

Kako se izvaja napad smrkcev?

The Napad Smrkcev je porazdeljena zavrnitev storitve napad pri katerem se veliko število paketov protokola Internet Control Message Protocol (ICMP) s ponarejenim izvornim IP naslova žrtve oddaja v računalniško omrežje z uporabo oddajnega naslova IP.

Priporočena:

Kako postanem Googlov pooblaščeni partner za usposabljanje?

Kvalificirajte se za status Googlovega partnerja. Opravite certifikat za Google Ads. Izpolnite zahtevo glede porabe v svojih upravljanih računih. Pokažite svojo uspešnost z zagotavljanjem močne rasti strank in podjetja

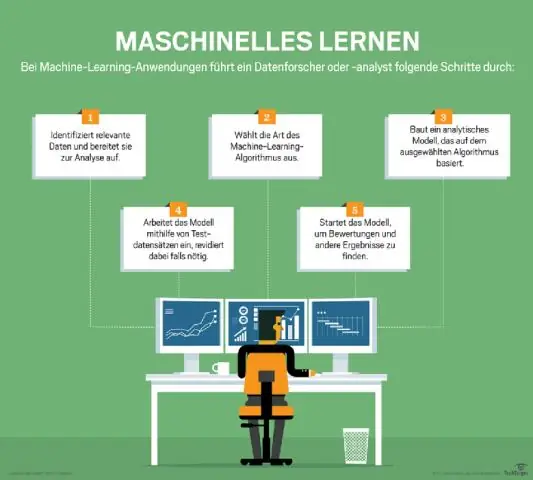

Katera storitev Azure lahko zagotovi analizo velikih podatkov za strojno učenje?

Opis učne poti Microsoft Azure ponuja robustne storitve za analizo velikih podatkov. Eden najučinkovitejših načinov je, da svoje podatke shranite v Azure Data Lake Storage Gen2 in jih nato obdelate z uporabo Spark na Azure Databricks. Azure Stream Analytics (ASA) je Microsoftova storitev za analitiko podatkov v realnem času

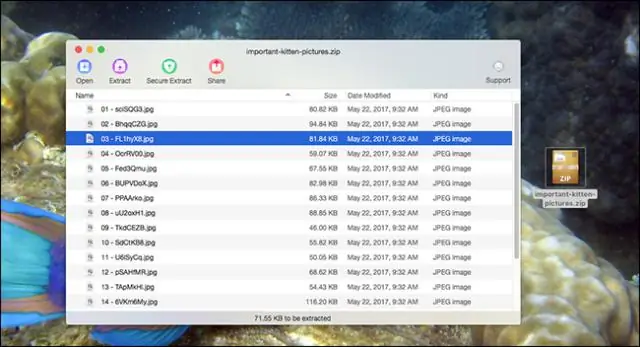

Ali so zip datoteke varne za prenos?

Datoteke zip same po sebi niso nevarne za odpiranje, če uporabljate zdravo pamet. Ljudje so navajeni, da datoteke zip menijo kot varne (ker so večinoma) – zato zlonamerne stranke uporabljajo ponaredke. zip datoteke. To je še posebej težava pri različicah sistema Windows, ki privzeto skrivajo razširitve datotek

Ali so WiFi kamere varne?

Še huje, nekatere kamere WiFi nimajo elementarnih varnostnih funkcij. Ne podpirajo šifriranja SSL/TLS, zaradi česar so posnetki videonadzornih kamer IP ranljivi za hekerje. Pomanjkanje ozaveščenosti uporabnikov o varnosti med kamerami in usmerjevalnikom vodi tudi do težav z vdorom v WiFi kamero

Ali so Googlove storitve JSON varne?

Splošni odgovor je da, Googlove storitve. json je varen za prijavo v vaš repo in je nekaj, kar bi morali deliti inženirji v vaši ekipi. Datoteka JSON ne vsebuje nobenih super občutljivih informacij (na primer ključ API strežnika)